Kryptografische Hash-Funktionen werden häufig dazu verwendet, um gegen bösartige Veränderungen an geschützten Daten in einer Vielzahl von Software-, Internet-und Security-Anwendungen, wie digitale Signaturen und andere Formen der Authentifizierung zu schützen. Zwei der am häufigsten verwendeten kryptografischen Hash-Funktionen sind der Secure Hash Algorithm (SHA-1) und der Message Digest Algorithm-5 (MD5).

Prüfsummen Dienstprogramme werden verwendet, um die Integrität der erzeugten Hashes zu überprüfen.

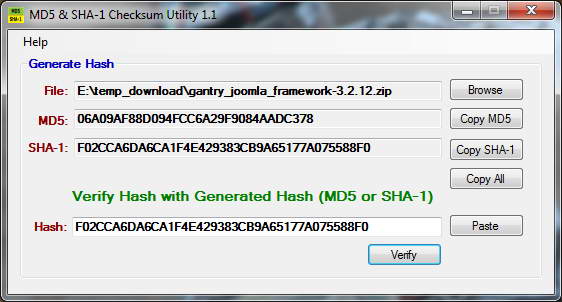

Das kostenlose Tool MD5 & SHA-1 Checksum Utility biete eine einfach zu bedienende Oberfläche und muss nicht installiert werden. Hash-Werte lassen sich erzeugen, indem die Datei durch Drag&Drop auf das Programm gezogen wird oder über den Datei-Öffnen Dialog. Der berechnete Hash-Wert lässt sich mit einem gegebenen Wert vergleichen, um so sicher zu stellen, dass die Datei oder das Archiv nicht manipuliert wurde.

Das kostenlose Tool MD5 & SHA-1 Checksum Utility biete eine einfach zu bedienende Oberfläche und muss nicht installiert werden. Hash-Werte lassen sich erzeugen, indem die Datei durch Drag&Drop auf das Programm gezogen wird oder über den Datei-Öffnen Dialog. Der berechnete Hash-Wert lässt sich mit einem gegebenen Wert vergleichen, um so sicher zu stellen, dass die Datei oder das Archiv nicht manipuliert wurde.

Als Chefkoch arbeite ich als Systemadministrator und Programmierer. Hier blogge ich über Joomla, Magento, WordPress und Windows. In meiner Freizeit fotografiere ich viel, fahre mit meiner Yamaha XT660R oder Jogge durch die Gegend.